Das Radioprogramm zahlreicher Privatsender besteht im Kern aus Ed Sheeran, Taylor Swift und dem Wetterbericht. „Das war für euch, liebe Swifties – jetzt schauen wir aufs Wetter am heutigen Durchstart-Dienstag!“, fabuliert die Moderatorin von 0815.fm. „Bevor wir in den Feel-Good-Friday starten: Wie schaut’s eigentlich mit dem Wochenendwetter aus, Lena?“, fragt der immer gut gelaunte Morning-Man-Mike seine Co-Moderatorin. Schneit’s an Heiligabend? Regnet’s zur Grillfeier? „Oh nein, mildes Birkenpollenwetter – ich brauche wieder Cromoglicinsäure“, denkt sich der Allergiker. „Ein Sauwetter ist das heute, nicht?“, fragt der Abteilungsleiter seine mit Burka verhüllte Mitarbeiterin, weil ihm sonst kein Gesprächsthema einfällt. Außerirdische könnten glatt glauben, das Wetter sei eine Art Gottheit für deutschsprachige Menschen. Oder wie ließe sich sonst erklären, dass das Portal wetteronline.de im Jahr 2023 auf über 700 Millionen¹ Seitenaufrufe pro Monat kam?

Grundsätzlich ergibt es Sinn, über das Wetter Bescheid zu wissen. Schließlich beeinflusst die Witterung nahezu jeden Lebensbereich des Menschen. Die Informationsgewinnung ist jedoch mit erheblichen Problemen behaftet.

Zum einen hapert es an der Meteorologie selbst. Obwohl der Deutsche Wetterdienst bereits seit 1966² computergestützte Rechenmodelle für die Wettervorhersage einsetzt, waren Prognosen bis zur deutschen Wiedervereinigung eher als kontrollierte Esoterik zu bezeichnen.

In den vergangenen Jahrzehnten hat die Vorhersage erhebliche Fortschritte gemacht. […] Eine Fünf-Tages-Prognose falle heute so genau aus wie eine Ein-Tages-Prognose im Jahr 1980.

Kaiser, Mirko: Wettervorhersage hat sich gravierend verbessert. In: ÖKO-TEST Nr. 3 (2019), S. 117.

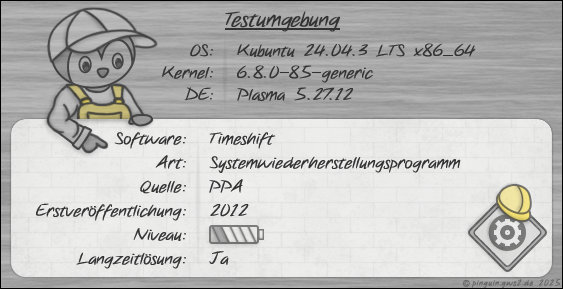

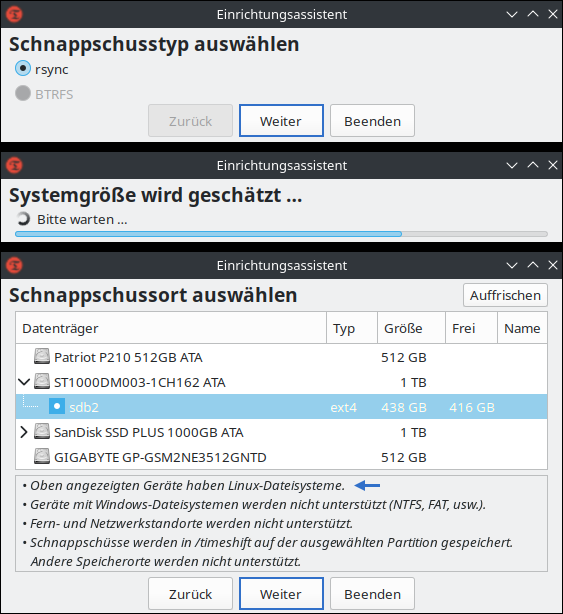

Zum anderen scheitert es an der Wiedergabe. Wetter-Widgets unter Ubuntu besitzen mitunter eine Halbwertszeit, die jener von Supermarkteiern Konkurrenz macht. Im Frühjahr 2019 wurden auf dieser Webseite zwei Lösungen vorgestellt – beide sind heute mit hoher Wahrscheinlichkeit bereits obsolet.

Digitale Temperaturanzeigen funktionieren nur dann zuverlässig, wenn sie auf eine gepflegte Wetterdatenbank zugreifen können. Die Betreiber solcher Informationsquellen sind zumeist gewinnorientierte Unternehmen, die zeitlich befristete Zugänge zu ihren Online-Diensten verkaufen.

Vetter, Veronika Helga: Ubuntu: Wetteranzeige für den Desktop – zwei stabile Optionen. pinguin.gws2.de (12/2025).

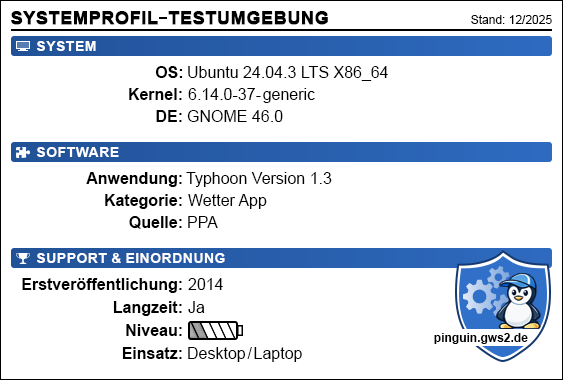

Auch die Wetter-App Typhoon wurde kurz nach ihrer Veröffentlichung im Jahr 2014 faktisch zur Abandonware, da das Interesse des ursprünglichen Autors Archisman Panigrahi erlosch. Seit Mai 2025 erhält die Freeware jedoch wieder regelmäßig Updates und funktioniert unter Ubuntu 24.04 LTS und neuer bislang ohne erkennbare Probleme.

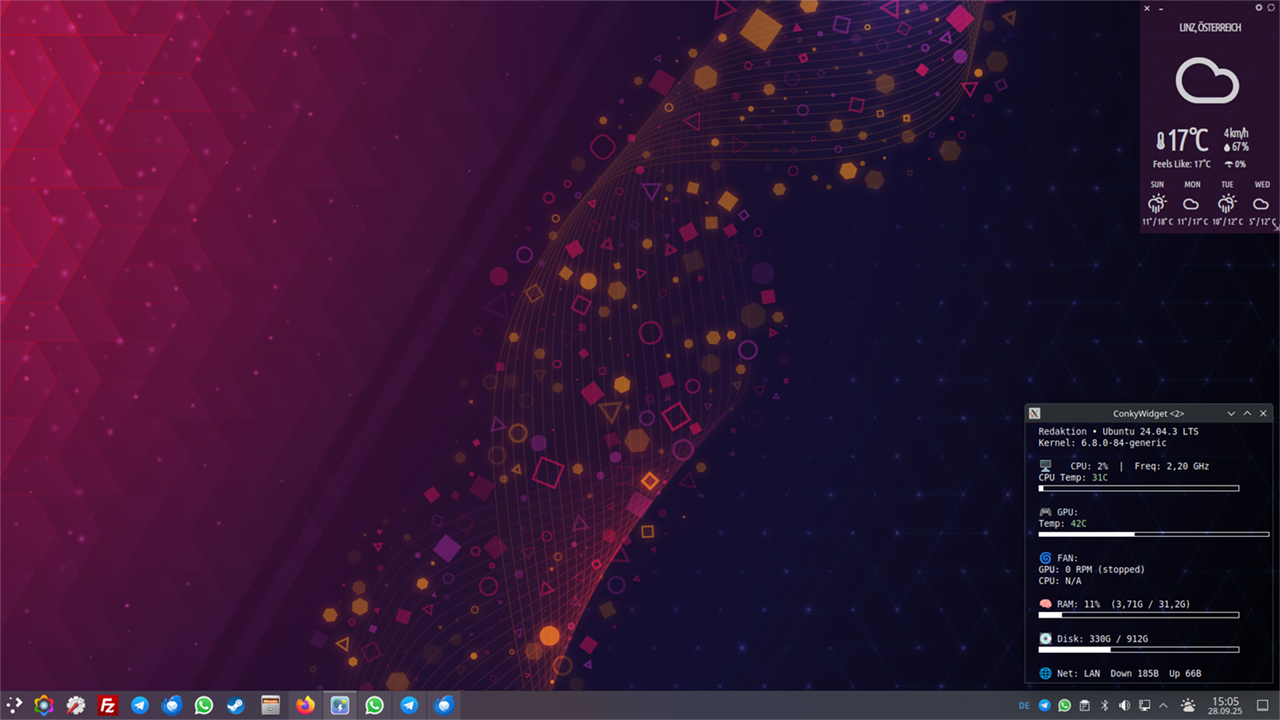

Ubuntu Wetter

Es gibt mehrere Möglichkeiten, Typhoon zu installieren. Da es sich um ein kleines Desktop-Widget handelt, ist es nicht notwendig, die Anwendung in eine schwere Flatpak- oder Snap-Sandbox zu packen. Sinnvoller ist die Nutzung des Privatarchivs (PPA) des Entwicklers. Archisman Panigrahi ist ein vertrauenswürdiges Mitglied der Ubuntu-Gemeinschaft und unter anderem für den weit verbreiteten Brightness Controller³ verantwortlich. Die Softwarebibliothek kann mit folgendem Befehl eingebunden werden:

sudo add-apt-repository ppa:apandada1/typhoon

Nachdem die neue Paketquelle hinzugefügt wurde, lässt sich die Wetter-Anzeige über den Paketmanager installieren:

sudo apt-get install typhoon -y

Direkt im Anschluss kann die Applikation wie gewohnt über die Ubuntu-Benutzeroberfläche gestartet werden.

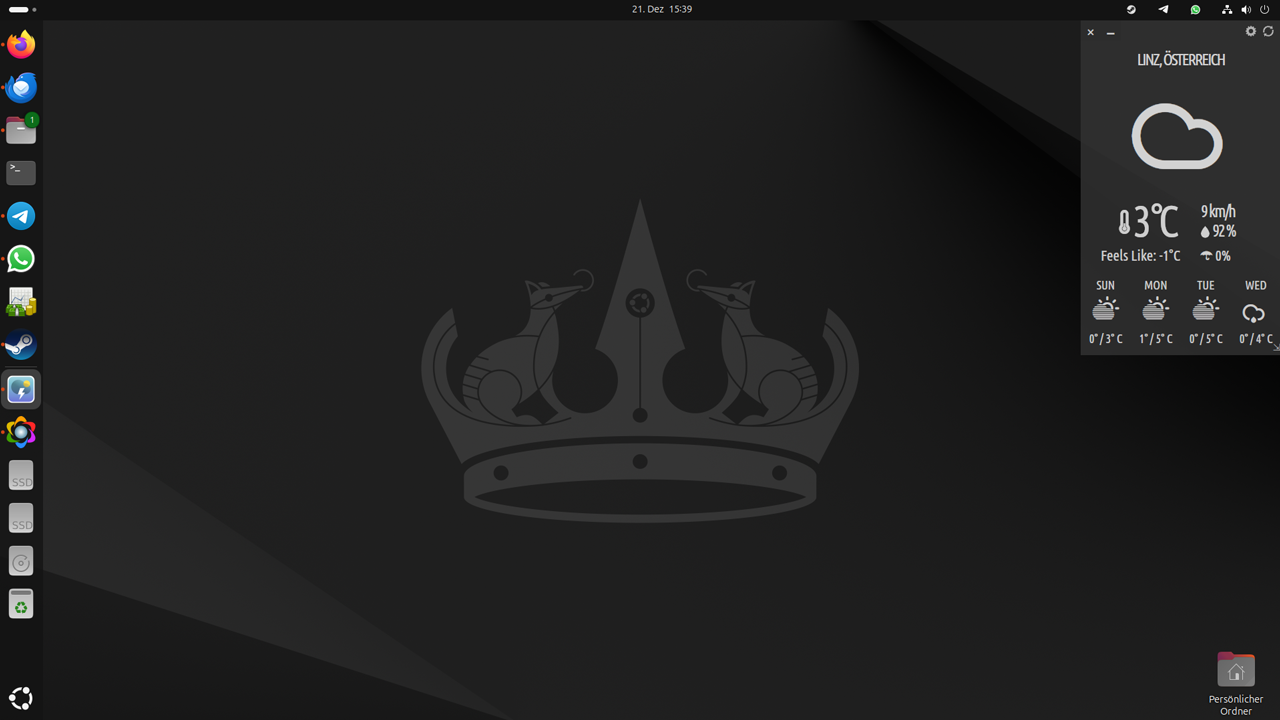

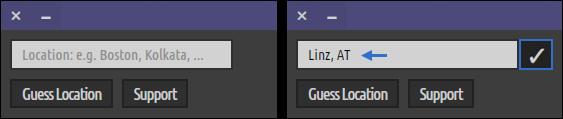

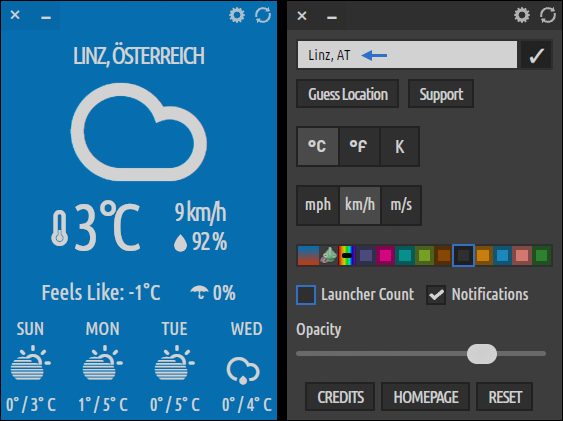

Nach dem ersten Start des Desktop-Widgets ist es einmalig erforderlich, den eigenen Standort einzugeben und diesen über das Häkchensymbol zu bestätigen. Unmittelbar danach zeigt Typhoon das aktuelle Wetter sowie eine Vier-Tages-Vorschau an.

Unkonfiguriert kann Typhoon auf dem Desktop zunächst wie ein Fremdkörper wirken. Es empfiehlt sich daher, kurz das Zahnradsymbol zu öffnen und Farbe sowie Transparenz der Wetterausgabe an das aktive GNOME-Theme anzupassen.

Zusätzlich stehen im Einstellungsmenü zwei Checkboxen zur Verfügung, von denen in der Praxis nur eine sinnvoll aktiviert ist.

Notifications aktiviert dezente Systembenachrichtigungen bei relevanten Wetteränderungen (z. B. schnellen Temperaturstürzen).

Empfehlung: Launcher Count deaktivieren, Notifications aktiviert lassen.

Wetter-App automatisch starten

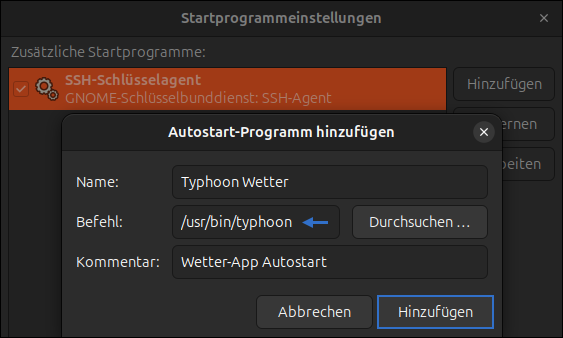

Nachdem Typhoon nach den Wünschen des Benutzers konfiguriert wurde, stellt sich die Frage, ob das Desktop-Widget bereits beim Systemstart automatisch geladen werden soll. Hierfür kann das Ubuntu-Bordmittel „Startprogramme“ über die grafische Benutzeroberfläche geöffnet werden.

Nach einem Klick auf die Schaltfläche „Hinzufügen“ empfiehlt es sich, die drei Felder wie folgt auszufüllen:

- Name: Typhoon Wetter

- Befehl:

/usr/bin/typhoon - Kommentar: Wetter-App Autostart

Nach dem Bestätigen der Eingaben wird Typhoon automatisch zusammen mit Ubuntu gestartet und erscheint direkt an der zuvor konfigurierten Position auf dem Desktop.

Verwandte Themen:

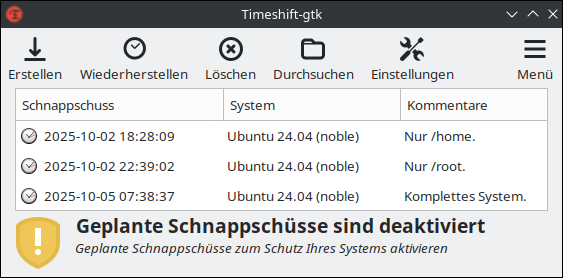

Ubuntu-Backup: Desktop & Daten zuverlässig sichern

Linux auf dem Laptop: Akkulaufzeit gezielt verbessern

¹Duckstein, Barbara: Das Wetter. In: Deutsch perfekt Nr. 5 (2023). S. 13.

²Kirsche, Uwe: Informationen zu Wetter und Klima aus einer Hand. interschutz.de (PDF) (12/2025).

³Vetter, Veronika Helga: Ubuntu: Bildschirm dunkler machen - Blaulichtfilter aktivieren. pinguin.gws2.de (12/2025).