Jeder Internetanbieter händigt seinen Kunden einen Router als Zugangsgerät aus, in diesem sich immer eine aktivierte Firewall¹ befindet. Aufgrund dieses Umstandes ist das Heimnetzwerk stets vor äußeren Anfragen geschützt, weswegen Ubuntu sein kernelbasiertes Sicherungssystem nftables standardmäßig² abschaltet. In den eigenen vier Wänden schaden Desktop Firewalls nämlich oftmals mehr, als dass sie nützen, indem beispielsweise Druckerfreigaben oder Ports zu Spielservern blockiert werden. Anders sieht es bei Mobilcomputern aus. Denn wer das kostenlose WLAN eines Hotels oder von McDonald’s betritt, der ist Teil eines lokalen Netzwerks, in welchem sich lauter fremde Gäste und anonyme Administratoren bewegen. Zwar blockt der Router des Hotspots ebenfalls Übergriffe aus dem World Wide Web, aber wie die Klienten hinter dem Torwächter miteinander interagieren, ist für die Hardware nicht von Interesse. Dementsprechend sollte ein Notebook in der Öffentlichkeit permanent eine Maske tragen.

Eine sogenannte Personal Firewall schottet lokale Dienste³ und Verzeichnisse in unbekannten Netzwerken vor anderen Teilnehmern ab. Somit sind nicht mal die Betreiber des freien WLAN in der Lage, auf den geschützten Rechner zuzugreifen. Ein softwareseitiger Türsteher würde sogar die Kommunikation mit Schadprogrammen unterbinden, was aber bisher ein exklusives Windows-Problem ist.

Tipp des BSI: Auch eine Software-Firewall ist auf Windows-Computern sinnvoll. Sie schützt vor Angriffen von außen und verhindert, dass Programme zum Beispiel Spyware, Kontakt vom Gerät zum Internet aufnehmen.

Geiger, Jörg: Security-Tipps von der Bundesbehörde. In: Chip Nr. 10 (2022). S. 43.

Linux-Anwender müssen dagegen eher menschliche Angreifer abwehren, um keinen Online-Erpressern⁴ zum Opfer zu fallen. Das ist jedoch erst mal leichter gesagt als getan. Denn allein das Festlegen von Filterregeln ist in dem eingangs erwähnten nftables für Otto Normalnutzer quasi nicht zu bewerkstelligen. Hier schafft das Bordmittel ufw Abhilfe, welches die Firewall-Bedienung in der Konsole erleichtert. So wäre es beispielsweise mithilfe des folgenden Befehls möglich, seinen Computer zu isolieren:

sudo ufw enable

Aber mal ehrlich, wer will einen Sicherheitsmechanismus über ein Terminal-Fenster bedienen? Selbst Linux-Profis bevorzugen grafische Benutzeroberflächen mit schicken Schiebereglern und aussagekräftigen Statusberichten. Wie gut, dass es Gufw⁵ gibt. Dieses smarte Werkzeug verleiht den Einsen und Nullen hinter der Desktop Firewall ein liebliches Antlitz, das zum Ausprobieren einlädt.

Die Drittanbietersoftware Gufw ist also eine Eingabemaske für das Bordmittel ufw, welches wiederum das Kernel-Modul nftables konfiguriert. Für die Installation des Dreigespanns muss ein Linux-Nutzer lediglich das nachstehende Konsolenkommando ausführen:

sudo apt-get install ufw gufw

Nachdem der Integrationsprozess abgeschlossen wurde, lässt sich die Personal Firewall über die Ubuntu Aktivitäten-Suchleiste starten.

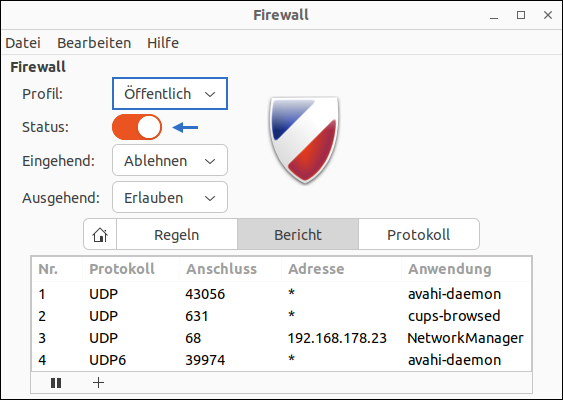

Direkt im Anschluss ist es möglich, den Torwächter mit nur zwei Klicks zu aktivieren. Hierzu sollten Notebook-Besitzer als Erstes das Profil „Öffentlich” auswählen. Durch diese Maßnahme werden nämlich die strengsten Filterregeln geladen.

Hinter der recht einfachen Konfiguration verbirgt sich in der Regel eine Menge Paketfilter-Know-how. Das Resultat ist also oft ein besserer Schutz als eine selbst gebastelte Lösung.

Kofler, Michael: Linux. Das umfassende Handbuch. 15., aktualisierte Auflage. Bonn: Rheinwerk Verlag 2017.

Als Nächstes muss die Ubuntu-Firewall nur noch mithilfe des Schiebereglers hinter dem Punkt „Status” eingeschaltet werden. Umgehend danach ist der Mobilcomputer vor sämtlichen Netzwerkzugriffen geschützt. Dabei ist der digitale Sicherheitsdienst bereits so konfiguriert, dass vorinstallierte Bordmittel wie Firefox, Thunderbird oder die Rhythmbox ohne Einschränkungen funktionieren. Hingegen Instant-Messaging-Dienste oder Online-Spiele benötigen einen manuell ausgestellten Passierschein, um ihr volles Potenzial entfalten zu können.

Filterregeln erstellen

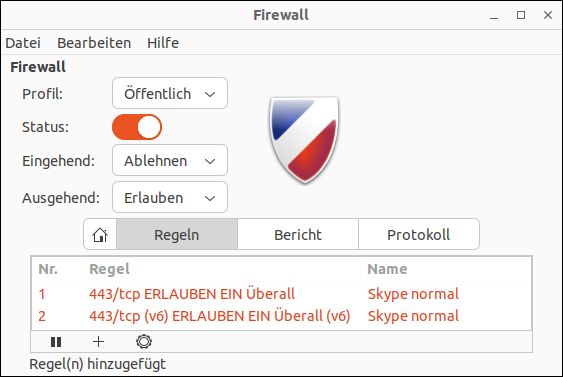

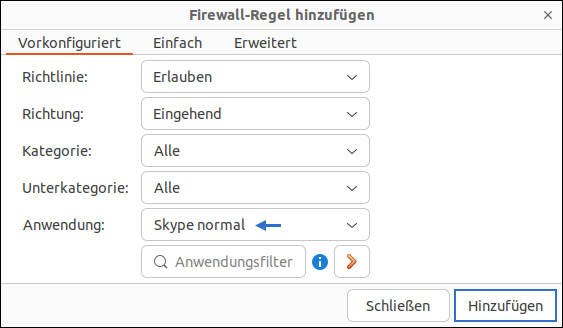

Szenario: Zurzeit bin ich im rumänischen Vama Veche unterwegs und nutze sowohl im Hotel wie auch in der umliegenden Gastronomie die kostenlosen WLAN-Angebote. Natürlich habe ich die Firewall auf meinem Ubuntu-Laptop mithilfe von Gufw aktiviert, um meine sensiblen Daten zu schützen. Jeden Abend auf dem Zimmer muss ich Skype in Bereitschaft halten, da mein Chef häufig anruft und wissen möchte, ob ich schon neue Talente für seinen Berliner Nachtclub anwerben konnte. Wir tauschen aber auch häufig Videos und Dokumente aus, weswegen ich nicht alle eingehenden Verbindungen blockieren darf. Dementsprechend muss ich eine Ausnahmeregel definieren.

Hierfür klicke ich in der Gufw-Benutzeroberfläche im Reiter „Regeln” das Pluszeichen an. Daraufhin öffnet sich ein neues Fenster, in diesem ich nichts weiter mache, außer den Menüpunkt „Anwendung” zu suchen. Als Nächstes wähle ich aus der dahinterstehenden Dropdown-Liste den Eintrag „Skype normal” aus.

Zu guter Letzt bestätige ich meine Eingabe über die Schaltfläche „Hinzufügen” und schließe das Fenster wieder. Durch diesen Eingriff habe ich den TCP-Port 443 geöffnet, der für die grundlegende Skype-Kommunikation nötig ist.

Natürlich lösche ich die Filterregel tagsüber wieder über das Minuszeichen, damit mein Ubuntu-Notebook keine Angriffsfläche bietet. Für Hacker ist es mit einem Portscanner nämlich spielend leicht möglich, nach offenen Einfallstoren zu suchen. Aber wie die vorkonfigurierten Anwendungen in Gufw zeigen, sind Blockierausnahmen lediglich für Online-Spiele oder Messaging-Dienste erforderlich.

Ist die Firewall eingeschaltet?

Wird der Status-Schieberegler in Gufw mithilfe des Administratorenpasswortes aktiviert, bleibt die Personal Firewall auch nach einem Neustart angeschaltet. Allerdings zeigt ein frisch geladenes Ubuntu das blau-weiß-rote Ritterschild nicht mehr an. Hierzu müsste die Eingabemaske erst wieder aus der Aktivitäten-Suchleiste hervorgeholt werden.

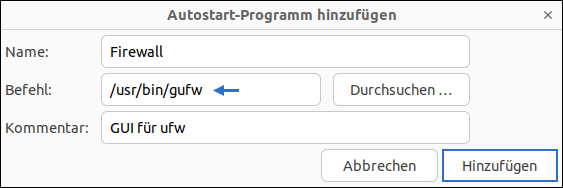

Um den Zustand der Firewall immer im Blick zu behalten, lohnt es sich vor allem bei Notebooks, Gufw nach dem Hochfahren automatisch zu starten. Dafür ist es zunächst nötig, das Systemmenü „Startprogramme” zu öffnen.

Als Nächstes muss über die Schaltfläche „Hinzufügen” ein dreizeiliges Formular aufgerufen werden, das den folgenden Inhalt aufweisen sollte:

- Name: Firewall

- Befehl: /usr/bin/gufw

- Kommentar: GUI für ufw

Sobald die Eingaben gespeichert wurden, erscheint Gufw nach einem Systemstart sofort auf der Bildfläche. Dank dieser auffälligen Erinnerungshilfe dürfte die ungeschützte Penetration eines öffentlichen Netzwerks ein Ding der Unmöglichkeit sein.

Verwandte Themen:

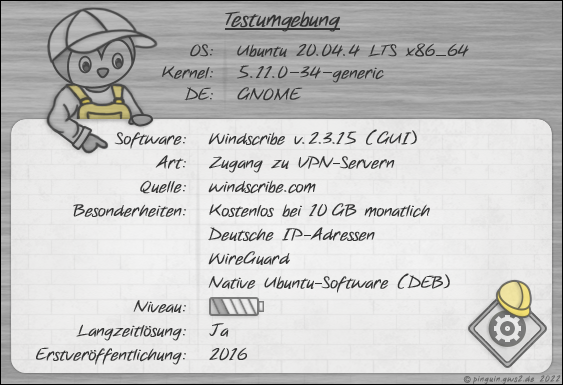

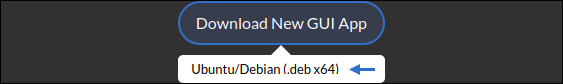

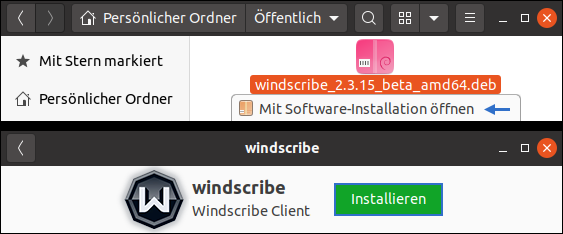

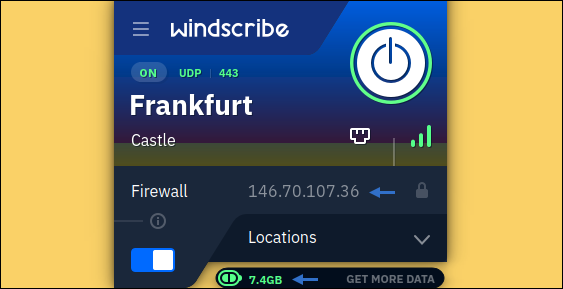

Sicher im Hotel-WLAN bewegen - kostenlosen VPN-Dienst nutzen

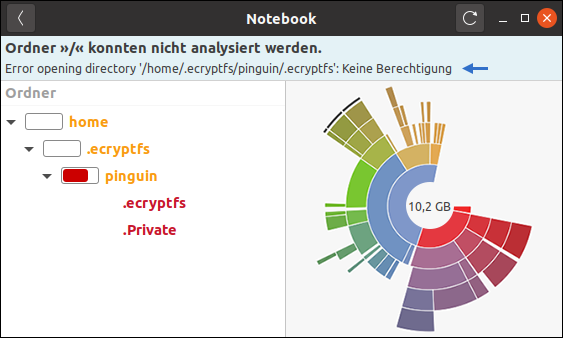

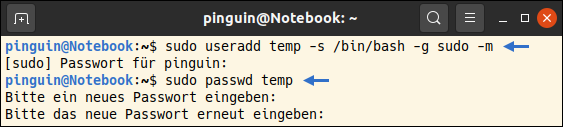

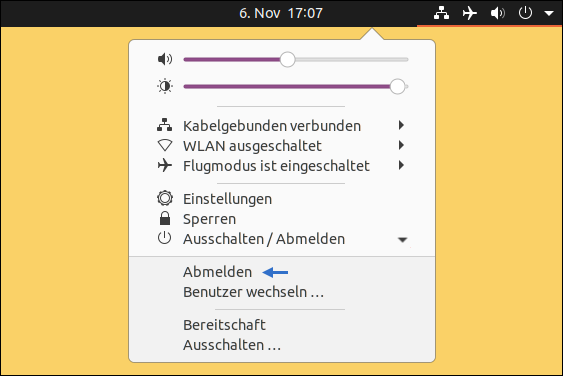

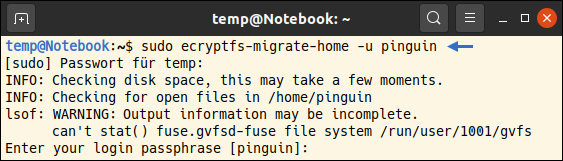

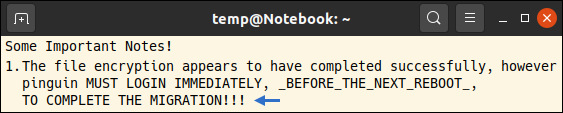

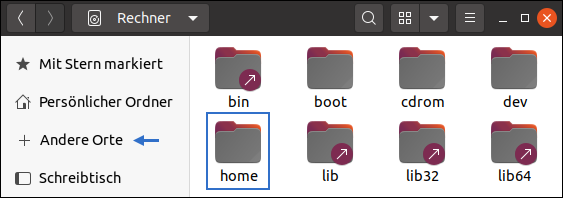

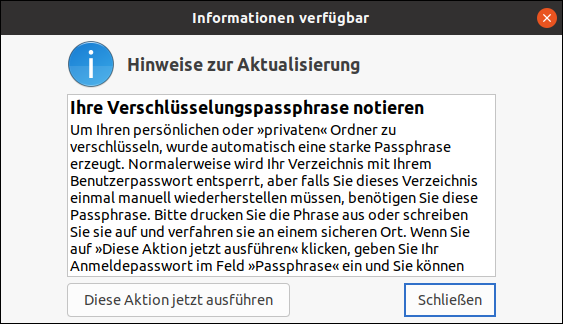

Notebook-Diebe ärgern - Heimverzeichnis nachträglich verschlüsseln

¹Lamprecht, Stephan: Sicherheitswerkzeug für Linux. In: Linux Welt Nr. 4 (2022). S. 62.

²Wolski, David: Sicher surfen mit Linux. In: Linux Welt Nr. 3 (2020). S. 25.

³Eikenberg, Ronald: Schutz vor Schädlingen. In: c’t Security 2018. S. 25.

⁴Reitberger, Josef: Ganoven erpressen junge Männer mit neuer Masche. In: Chip Nr. 1 (2023). S. 19.

⁵Costales, Marcos: Gufw Firewall. costales.github.io (01/2023).