In einem Punkt sind sich alle IT-Experten¹ einig: Die Desktop-Version von Ubuntu ist mindestens so sicher wie Safer Sex. Dieser Zustand ist jedoch weder gottgegeben noch in Stein gemeißelt, sondern hängt mit der geringen Nutzerzahl zusammen. Schließlich setzen lediglich 3,5%² der weltweiten PC- und Laptopbesitzer ein linuxbasiertes Betriebssystem ein. Hinzukommt, dass die Anbeter des virtuellen Pinguins als überdurchschnittlich computeraffin gelten, weshalb sich Malware für Debian-Derivate nur schwer verbreitet. Demzufolge ist es kein Wunder, wenn Cyberkriminelle lieber aussichtsreichere Wege wählen und ihre Schadprogramme für Windows oder macOS³ entwickeln.

Linux ist einfach kein erfolgversprechendes Ziel für Kriminelle.

Lang, Mirco: Virenschutz unter Linux. heise.de (05/2020).

Natürlich geht Canonical auch proaktiv gegen Online-Erpresser vor, indem es das Ubuntu Security Team beschäftigt. Diese Arbeitsgruppe stellt auf ihren Softwaredepots zweimal⁴ wöchentlich die neusten Impfstoffe zur Verfügung, mit denen die Benutzer ihre Linux-Distribution vor Angriffen schützen können.

Dabei schließen die periodischen Aktualisierungen nicht nur Einfallstore in das Kernsystem, sondern sorgen zudem dafür, dass Sicherheitslücken in lokalen Anwendungen⁵ beseitigt werden. Allerdings erhalten nur die Programme regelmäßige Schutzauffrischungen, die aus den Quellen “Main” und “Restricted” stammen. Das sind unter anderem alle Applikationen, die Ubuntu von Haus aus mitbringt.

Ubuntu 20.04 erhält zwar fünf Jahre lang kostenlos Support; der gilt aber nur für Software aus den Repositories “Main” und “Restricted”.

Kißling, Kristian: [Update] Ubuntu 20.04 LTS: Fokus auf Sicherheit. linux-magazin.de (05/2020).

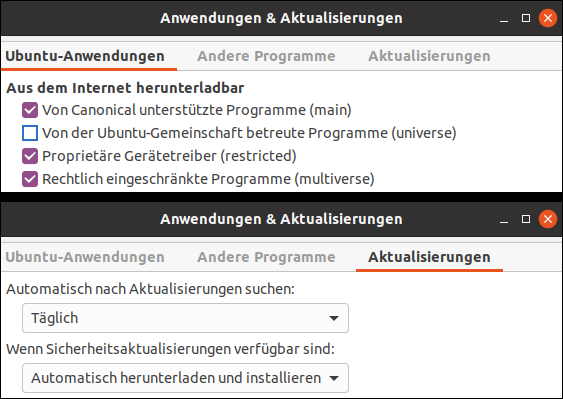

Hingegen Drittanbietersoftware veraltet schnell, da die Entwickler häufig keinen fünfjährigen Update-Support anbieten. Um die Systemsicherheit zu erhöhen, ist es also dienlich die Repository „Universe” zu deaktivieren. Darüber hinaus sollten Ubuntu-Anwender nur renommierten PPAs vertrauen. Schließlich erfordert die Herstellung eines virenresistenten Programms eine enorme Expertise, die Privatquellenbesitzer oftmals nicht vorweisen können.

[Die Ubuntu-Gemeinschaft] betreut aber nur einen Bruchteil der Pakete über fünf Jahre. [...] Bei den meisten ist viel früher Schluss: entweder nach neun Monaten oder schon zum Release, denn viele Pakete betreut niemand so recht.

Leemhuis, Thorsten: Fokussieren. Ubuntu 18.04 LTS: Linux-Distributionen mit bis zu fünf Jahren Support. In: c’t Nr. 11 (2018). S. 121.

Im Systemmenü „Anwendungen & Aktualisierungen” ist es neben der APT-Dienst-Konfiguration möglich, die Installation von Sicherheitsupdates zu automatisieren. Wurde diese Funktion aktiviert, dann dürfen Benutzer von LTS-Versionen vergessen, dass Viren, Würmer und Trojaner in der Computerwelt existieren. Diese pauschale Aussage trifft allerdings nicht auf Administratoren von gemischten Netzwerken zu. Denn Ubuntu ist wie ein Kind in der Coronakrise: Es bleibt unter normalen Umständen gesund, kann jedoch als Zwischenwirt andere Risikogruppen infizieren.

Wahrscheinlich hatte jeder, der seine Linux-Distribution als Bürosystem einsetzt schon einmal mit Malware zu tun. Schließlich ist es eine Tatsache, dass sich Schadprogramme hauptsächlich über E-Mail-Anhänge verbreiten.

848 Milliarden E-Mails haben die Menschen in Deutschland 2018 verschickt - 10 Prozent mehr als 2017. Spam nicht mitgerechnet.

Stocker, Anita: Multimedia in Kürze. In: test Nr. 4 (2019). S. 21.

Lange Zeit waren Viren vorwiegend in verschleierten EXE-Dateien versteckt, die Ubuntu-Nutzer nie ohne Hilfsmittel ausführen konnten. Mittlerweile fungieren jedoch auch systemübergreifende Formate als Dropper. Zum Beispiel lassen sich PDF- oder ZIP-Dateien⁶ so manipulieren, dass diese nach dem Öffnen einen Computerwurm freisetzen. Sobald ein derartiges Skript entfesselt wurde, sucht es selbstständig nach Schwachstellen in Netzwerkprotokollen, um sich im Intranet auszubreiten. Wenn der Sprung⁷ auf einen Windows-PC gelingt, dann lässt sich der befallene Microsoft-Rechner unter anderem für Distributed-Denial-of-Service-Attacken missbrauchen.

Wer also andere Netzwerkteilnehmer schützen möchte, der muss sein Debian-Derivat mit einem zusätzlichen Virenscanner ausstatten. Hierfür ist das kostenlose Kommandozeilenprogramm ClamAV am besten geeignet.

ClamAV ist das populärste Open-Source-Programm zur Erkennung von Viren in Dateien oder E-Mails.

Kofler, Michael: Linux. Das umfassende Handbuch. 15. aktualisierte Auflage. Bonn: Rheinwerk Verlag 2017.

Diese mehrkernfähige Applikation befindet sich in den offiziellen Ubuntu-Quellen und wird seit dem Jahre 2013 vom US-amerikanischen Routerhersteller Cisco Systems stetig weiterentwickelt. Bedauerlicherweise haben vor allem Windows-Umsteiger immer große Angst vor Terminal-Fenstern. Aus diesem Grund erfahren Sicherheitsfetischisten in der folgenden Anleitung nicht nur, wie sie den virtuellen Spürhund mit Befehlen steuern. Darüber hinaus erhalten Benutzeroberflächenliebhaber eine Einführung in ClamTk. Denn diese kleine Drittanbietersoftware macht es möglich, den konsolenbasierten Kammerjäger mit der Maus zu bedienen.

Schnelle Virensuche

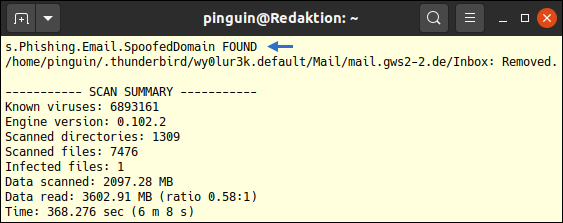

Szenario: Aufgrund meiner Loverboy-Tätigkeit⁸ besitze ich viele Identitäten. Zu meinen Fantasieexistenzen gehören diverse E-Mail-Konten, die ich alle mit ein und demselben Thunderbird abrufe. Leider verkaufen Partnerbörsen und Freemail-Anbieter fortlaufend meine Benutzerdaten, weshalb täglich Hunderte Spamnachrichten auf meiner Festplatte landen. Natürlich enthalten manche Botschaften auch Dateianhänge, die ich normalerweise nie anklicken würde. Allerdings senden mir potenzielle Opfer manchmal ein Selfie oder eine digitale Grußkarte, sodass ich aus beruflicher Sicht gezwungen bin, einige Anfügungen von unbekannten Adressanten zu öffnen. Mein Ubuntu-System mag vielleicht virenresistent sein aber mein Smartphone, meine Netzwerkkomponenten und meine Wechselmedien könnten sich nur unzureichend gegen überspringenden Schadcode wehren. Also bleibt mir nichts anderes übrig, als meine lokalen Postfächer regelmäßig auf Malware zu überprüfen. Für diese Aufgabe habe ich ClamAV⁹ als Scanwerkzeug installiert:

sudo apt-get update && sudo apt-get install clamav

Mehrmals am Tag leere ich mit meinem Thunderbird die im Programm hinterlegten POP3-Server. Nachdem alle Downloadprozesse abgeschlossen wurden, schließe ich den E-Mail-Klienten wieder, ohne meine Nachrichten zu sondieren. Stattdessen öffne ich ein Terminal-Fenster, damit ich mit meiner Antivirensoftware die Spreu vom Weizen trennen kann. Um heruntergeladene Störenfriede von meiner Home-Partition zu löschen, wende ich lediglich den folgenden Befehl an:

sudo clamscan -ir --remove /home/pinguin/

Wobei der Benutzername Pinguin natürlich eine Variable ist, die jeder Ubuntu-Anwender individuell anpassen muss.

In der Regel dauert es nur wenige Minuten, ehe die Freeware alle Würmer, Trojaner und Phishingmails beseitigt hat. Dabei nutzt ClamAV für die Malware-Identifizierung eine lokale Virendefinitionsdatei, die der Schädlingsbekämpfer selbstständig aktualisiert.

Einsteigerhilfe aktivieren

Szenario: Als Betreiber eines Dual-Boot-Systems möchte ich mit Ubuntu überprüfen, ob sich auf meiner Windows-Partition irgendwelche Parasiten befinden. Für dieses Unterfangen benötige ich eine grafische Unterstützung, da ich nicht weiß, wie ich eine ausgehängte Festplatte mit der Konsole ansteuere. Generell tue ich mich mit Linux-Pfaden schwer, weshalb mir ein übersichtliches Bedienmenü die gezielte Virensuche erleichtern würde. Dementsprechend bin ich gezwungen, mein Debian-Derivat zusätzlich mit ClamTk auszustatten:

sudo apt-get install clamtk

Diese Drittanbietersoftware liegt in der Universe-Quelle und stellt eine inoffizielle Erweiterung des Kommandozeilenprogramms dar. Trotzdem genießt das Add-on einen guten Ruf, was daran liegt, dass das Werkzeug seit etlichen Jahren¹⁰ ehrenamtlich weiterentwickelt wird.

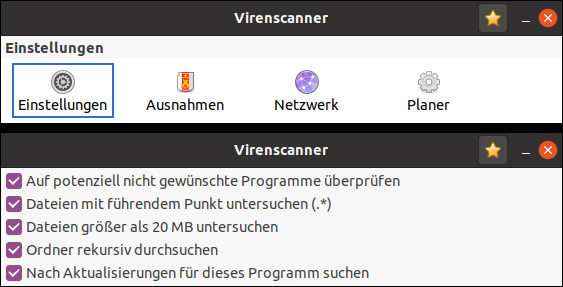

Sofort nachdem ich das Front-End über die Ubuntu Aktivitäten-Suchleiste gestartet habe, navigiere ich in das Einstellungsmenü. Dort aktiviere ich einmalig alle Parameter, da mein Virenscanner lückenlos nach Schadcode suchen soll. Unmittelbar danach kehre ich zur Hauptansicht zurück, damit ich die erste Schädlingsjagd beginnen kann.

Hierfür klicke ich den Punkt „Einen Ordner überprüfen” an. Direkt im Anschluss öffnet sich ein Fenster in diesem ich über den Reiter „Andere Orte” meine Windows-Festplatte anwähle, wodurch der Datenträger eingehängt wird. Gleich darauf habe ich die Möglichkeit, meinen Spürhund auf die linuxfremden Verzeichnisse loszulassen.

Durch meine manuelle Konfiguration findet das grafische Antivirenprogramm auch potenziell unerwünschte Anwendungen. Dabei handelt es sich um relativ harmlose Spyware, die oftmals in kostenlosen Windows-Tools versteckt ist. Über diese Schnittstellen versuchen manche Entwicklerstudios, das Verhalten ihrer Produktnutzer auszulesen. Normalerweise lassen sich die kleinen Spione problemlos mit ClamTk löschen, ohne dass dabei die dazugehörigen Applikationen beschädigt werden.

Ist weiterer Schutz nötig?

In jedem Ubuntu-Forum gibt es Mitglieder, die vor Rootkits warnen. Zumeist kennen diese sicherheitsbewussten Menschen einen Schwippschwager, auf dessen Linux-System ein derartiger Baukasten versteckt war. Die selbst ernannten Experten raten dann dazu, den Rechner regelmäßig mit rkhunter¹¹ zu überprüfen. Allerdings ist dieses konsolenbasierte Werkzeug nicht für gewöhnliche Desktop-Benutzer geeignet.

rkhunter warnt vor den „File properties” also Eigenschaften und Rechten. Da du die nicht zeigst, kann man wohl keine Aussage treffen. Warum benutzt du ein Programm, dessen Ausgabe du nicht interpretieren kannst?

redknight: rkhunter zeigt mir diese Warnungen. forum.ubuntuusers.de (05/2020).

Mithilfe von Brute-Force-Attacken versuchen Geheimdienste oder kriminelle Organisationen, diverse Rootkits auf Internetservern zu platzieren. Wenn das Kapern eines Zielgeräts gelingt, dann können die Angreifer unbemerkt Einfluss auf die umliegende Infrastruktur nehmen. Hingegen bei Personal Computern müssen die Einbruchinstrumente James-Bond-mäßig lokal installiert werden. Wer also nicht gerade ein Milliardär oder Staatsfeind ist, der kann seinen Fokus auf primitive Wald-und-Wiesenviren richten, die sich alle mit ClamAV bekämpfen lassen.

Verwandte Themen:

Ubuntu: Systemfestplatte aufräumen - so geht’s

Der BND schaut zu: Laptop-Webcam dauerhaft deaktivieren

¹Hoffmann, Christoph & Hermann Apfelböck: Portable virtuelle Linux-Systeme. In: Linux Welt Nr. 5 (2019). S. 44.

²mex. das marktmagazin vom 11.03.2020.

³Stocker, Anita: Die besten Türsteher. In: test Nr. 3 (2018). S. 25.

⁴Canonical Ltd.: Update Notifications. wiki.ubuntu.com (05/2020).

⁵Eikenberg, Ronald: Schutz vor Schädlingen. In: c’t Security Nr. 1 (2018). S. 25.

⁶filippg: Kann ein ZIP-Archiv selbst ein Virus sein? administrator.de (05/2020).

⁷Wolski, David: Braucht Linux einen Virenscanner? In: Linux Welt Nr. 3 (2020). S. 25.

⁸Rohde, Fiona: Loverboy: Das sollte jeder über die gefährliche Masche wissen. gofeminin.de (05/2020).

⁹Lamprecht, Stephan: Viren finden und beseitigen. In: Linux Welt Nr. 6 (2019). S. 40.

¹⁰M., Dave: ClamTk. gitlab.com (05/2020).

¹¹Horne, John: Rootkit Hunter. sourceforge.net (05/2020).