Im Jahre 2022 gab es auf Twitch rund 490.000 deutschsprachige Streamer. Seit Ende der Corona-Pandemie nimmt die Zahl der Live-Unterhaltungskünstler jedoch stetig ab. Kein Wunder, schließlich haben renommierte Markenfiguren wie Trymacs, MontanaBlack, Papaplatte oder HandOfBlood den Zuschauermarkt unter sich aufgeteilt. Dadurch ist es für Neulinge in der meist genutzten Kategorie „Just Chatting” unmöglich geworden, einen nennenswerten Betrag mit dem Affiliate-Programm zu erzielen. Ubuntu-Nutzer haben allerdings den Vorteil, dass sie ein noch unbestelltes Feld bewirtschaften können: Kooperative Multiplayer-Linux-Games. Schließlich kommen dank Valve immer mehr Steam-Spiele auch für Debian-Derivate heraus, was neue Let’s-Play-Formate abseits des Windows-Mainstreams ermöglicht.

So seien mittlerweile über hundert hauptberufliche Entwickler im Hardware-, Software- und Treiberbereich mit Linux-Gaming beschäftigt.

Hirsch, Sebastian: Valve: Linux-Gaming wächst. In: Linux Welt Nr. 2 (2023). S. 14.

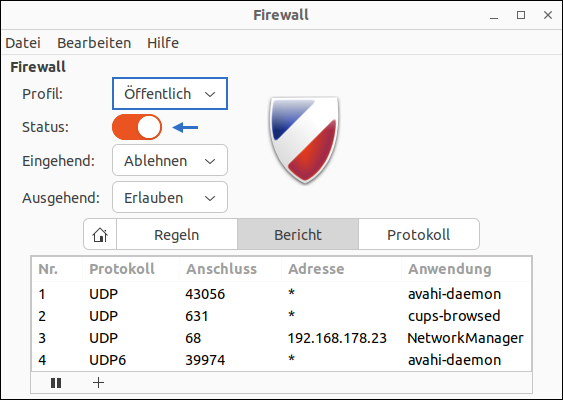

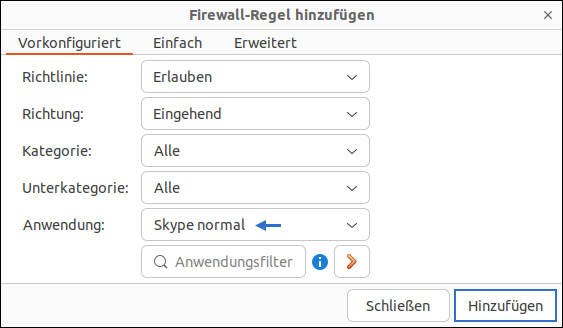

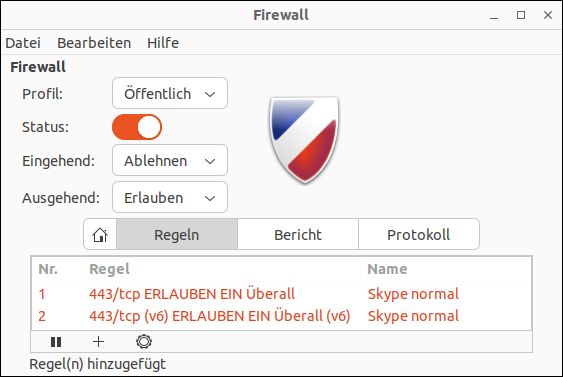

Doch bevor Ubuntu-Anwender enthusiastisch ihr OBS Studio anwerfen, sollten sie zwei essenzielle Twitch-Grundregeln zur Kenntnis nehmen:

- Es gilt als erwiesen, dass Streamer mit einer Facecam nicht nur mehr Zuseher¹ generieren, sondern diese zugleich für einen längeren Zeitraum an ihren Kanal binden.

- Das Publikum honoriert ein scharfes Videobild. Umso weniger Aussetzer und Schlieren ein digitaler Selbstdarsteller erzeugt, desto höher ist sein Ertrag von Bits, Abonnements und Spenden.

„Völlig logisch”, könnte der ein oder andere nun denken. Aber warum ignorieren dann selbst etablierte Bildschirmkünstler mit bis zu 400 Echtzeit-Betrachtern diese Grundsätze?

Viele sind einfach zu faul und beklagen sich aber gleichzeitig über mangelndes Wachstum. Wiederum andere finden keine hilfreichen Informationen. Wer auf YouTube nach Twitch-Anleitungen sucht, der stößt vor allem auf eins: G’schichten ausm Paulanergarten. Klar, niemand möchte seine eigene Konkurrenz züchten.

Nun haben wir nicht vor, den umkämpften Videomarkt zu bedienen, weswegen wir unsere aufschlussreichen Erkenntnisse gerne an Ubuntu-Freunde weitergeben.

Wie füge ich die C920-Webcam in OBS ein?

Ruckelfrei streamen - Ubuntu für Twitch vorbereiten

Facecam für OBS

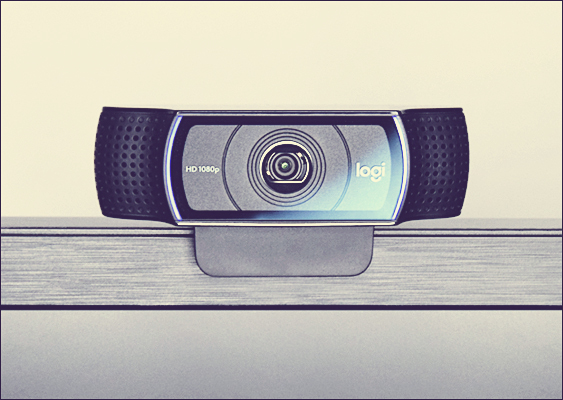

Egal ob kostümiert, intergeschlechtlich oder hässlich wie die Nacht - ein erfolgreicher Contentschöpfer muss sich zur Schau stellen. Bis zur ersehnten Twitch-Partnerschaft sollten Gesichtsaufnahmen auf jeden Fall von der Logitech C920 HD Pro bewerkstelligt werden.

Die weltweit beliebteste Webcam funktioniert unter Ubuntu ohne zusätzliche Treiberinstallation und erfüllt alle Anforderungen, die ein Let’s-Player an ein derartiges Peripheriegerät stellt.

Hinweis: Die Funktionsweise der C920 HD Pro unter Linux haben wir hier bereits ausführlich beschrieben.

Nachdem der Paketdienst das Aufnahmegerät gebracht hat, muss die Kamera mindestens an einem USB-2.0-Anschluss angesteckt werden, damit sie hochauflösendes Bildmaterial in Echtzeit übertragen kann.

Die Webcam-Quelle

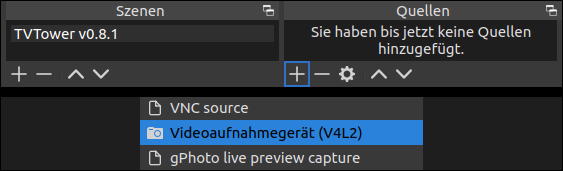

In OBS Studio lässt sich eine Ubuntu-Facecam in der Quellenauswahl über den Punkt „Videoaufnahmegerät (V4L2)” hinzufügen.

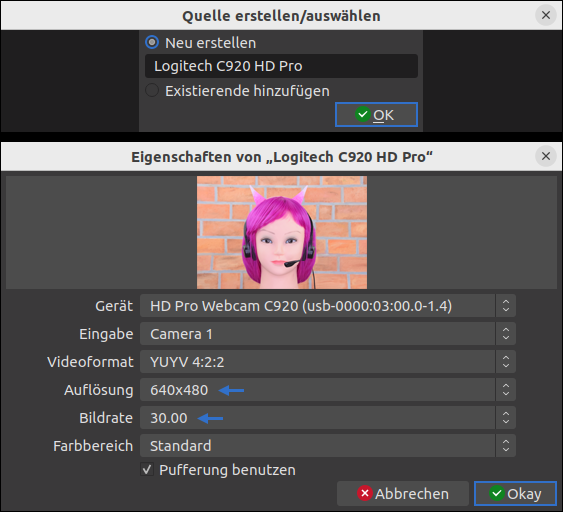

Sobald die USB-Hardware benannt wurde, sollte die Kamera erste Live-Bilder übertragen. Ist das nicht der Fall, muss OBS kurzzeitig geschlossen und die C920 HD Pro einmalig mit Cheese angesprochen werden.

sudo apt-get -y install cheese

Im Fenster „Eigenschaften von Quellenname” ist es dann ratsam, die Auflösung der Facecam auf 640 x 480 Pixel zu reduzieren.

Einfach gestrickte Twitch-Streamer aus Deutschland würden nun erwidern: „Wallah, isch will aba mindestens Full-HD streamen Bruda!” Dies ist ohne Weiteres möglich. In puncto Webcam hat das VGA-Format jedoch zwei Vorteile:

- Der Protagonist wirkt im Gesichtsfenster wesentlich präsenter.

- Es werden weniger Daten erzeugt, was eine verzögerungsfreie Übertragung gewährleistet.

Außerdem ist es wichtig, den Bildraten-Wert auf 30.00 zu erhöhen, um eine Synchronität zwischen Lippenbewegungen und Tonausgabe zu erreichen.

Nachdem die technischen Kamera-Einstellungen definiert wurden, sollte der Streamer in den Fokus gerückt werden. Denn so schön Leuchtreklame und Lichterketten im Hintergrund auch sein mögen, den Twitch-Zuschauern kommt es einzig auf die Ausstrahlung des Videokünstlers an. Dementsprechend ist es nun nötig, die endgültige Größe des Facecam-Fensters festzulegen.

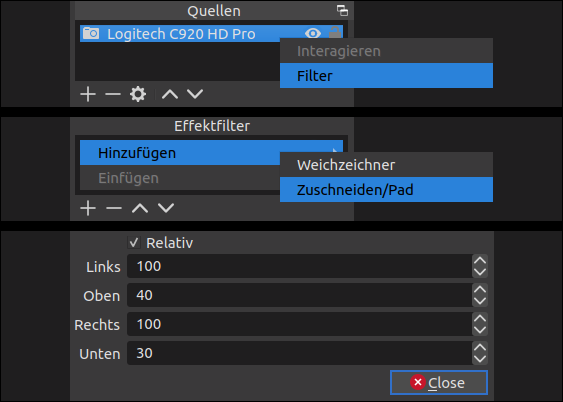

Hierfür muss die Webcam im OBS-Quellen-Menü mit einem Rechtsklick markiert werden, sodass sich eine Dropdown-Liste öffnet. Dort ist es dann durch das Anwählen des Punktes „Filter” möglich, den Effektfilter „Zuschneiden/Pad” hinzuzufügen. In diesem Werkzeug lassen sich die Werte hinter den Reitern „Links”, „Oben”, „Rechts” und „Unten” verändern, was sich wiederum auf das Format der Gesichtskamera-Box auswirkt.

Tipp: Das Wegschneiden des überflüssigen Hintergrundes führt dazu, dass Unterarm-Tätowierungen und Accessoires wie Teufelshörner oder Basecaps besonders gut zur Geltung kommen.

Ubuntu Streaming-Einstellungen

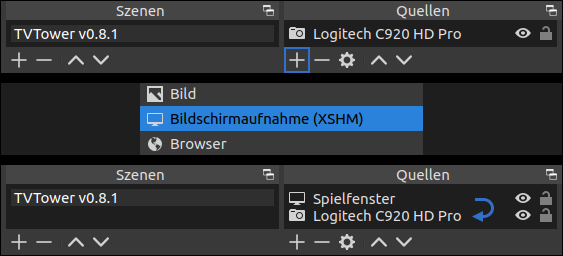

Sitzt die USB-Kamera fest im Sockel und das Facecam-Fenster fügt sich sowohl in die Overlays als auch in die Bildschirmaufnahme (XSHM) ein? Dann ist die Zeit gekommen, um OBS Studio temporär zu schließen.

Bevor es zur Aufnahme geht, muss Ubuntu nämlich zunächst einmal mit modegerechten Video- und Audiocodecs vertraut gemacht werden, wofür die Eingabe des folgenden Terminal-Befehls vonnöten ist:

sudo apt-get -y install vlc ffmpeg

Sobald die Bibliotheken erfolgreich installiert wurden, sollte der nächste Weg in die OBS-Streaming-Einstellungen führen.

Realtalk: Sie besitzen einen VDSL-25-Anschluss sowie einen gewöhnlichen MediaMarkt-PC im mittleren Preissegment? Dann hören Sie gefälligst auf, irgendwelche Endgegner-Profile von reichen Influencern nachzubauen. Dadurch nerven Sie Ihre Zuseher mit sekundenlangen Standbildern und ständig wiederkehrenden Unschärfen. Glauben Sie außerdem nicht, dass Ihr Publikum die Stream-Qualität manuell nach unten regelt. Wir spielen nämlich nebenbei „Die Sims 4” und schalten bei einem unbefriedigenden Benutzererlebnis einfach weiter. Die gute Nachricht: Es gibt Menschen auf Twitch, die sogar im 480p-Modus exzellente Ergebnisse erzielen, da sie ihre Ausgabe an ihre Hardware angepasst haben.

Wer die Logitech C920 HD Pro als Facecam verwendet und eine dedizierte Grafikkarte mit einem Zeitwert von circa 180,00 Euro besitzt, der kann sogar mit dem hier dargestellten 720p-30-fps-Profil arbeiten, welches von Twitch empfohlen wird.

- Encoder: FFMPEG VAAPI (AMD) - NVENC H.264 (NVIDIA). Hierbei berechnet die GPU den Stream, wodurch der Hauptprozessor mehr Ressourcen für das Spiel und Discord zur Verfügung hat.

- Bitrate: 3000 Kbps sind bei einer HD-Ausgabe mehr als ausreichend, zumal das ohnehin das obere Limit der Logitech-Webcam darstellt.

Die restlichen Einstellungen sind selbsterklärend und führen im Zusammenspiel zu einem störungsfreien Bildschirmerlebnis.

Ein letzter Ratschlag

Bevor ein Twitch-Neuling nur eine Sekunde Bildmaterial über den Äther jagt, sollte er es Homosexuellen in San Francisco gleichtun und testen, testen, testen. Hierzu die Komposition mit Stream-Einstellungen aufnehmen und das Resultat lokal überprüfen.

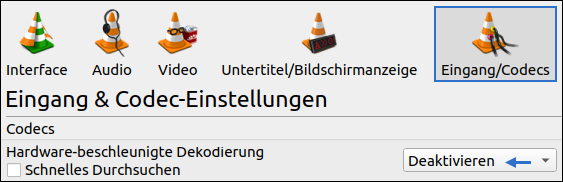

Vor der Kontrolle nicht vergessen, die Hardwarebeschleunigung im VLC Media Player zu deaktivieren. Andernfalls sieht das Video unter Ubuntu verschwommen aus.

Verwandte Themen:

Gimmick für Twitch basteln - sexy Teufelshörner

Stream für VOD schneiden - Kdenlive verwenden

¹Dubowy, Liane M.: Schau mir zu! Twitch: Livestreams schauen und selbst streamen. In: c’t Nr. 10 (2022). S. 141.