Selbst erfahrene Ubuntu-Benutzer wissen häufig nicht, welche Komponenten in ihrem Computergehäuse verbaut sind. Solange alles gut funktioniert, spielen die Systeminformationen auch keine große Rolle. Wer jedoch mit einem Stabilitätsproblem zu kämpfen hat, der muss auf jeden Fall seine Hardwaredaten parat haben, um schnelle Hilfe in einem Online-Forum zu bekommen. Des Weiteren erzielen private PC-Verkäufer einen höheren Preis, wenn sie die Ausstattung ihrer EDV-Anlage detailliert auflisten können. Ferner sollten Gamer vor jeder Neuanschaffung prüfen, ob ihr Rechner die Systemanforderungen des gewünschten Spiels erfüllt. Hingegen Administratoren benötigen die Hardwaredetails ihrer Klienten, da sonst besondere Wartungsarbeiten nur schwer durchführbar sind.

Liebe Leute! Mein neuer Prozessor erreicht nicht die Taktraten, die er sollte, weshalb ich ein BIOS-Update durchführen muss. Nun fühle ich mich ziemlich unsicher dabei, da ich so etwas noch nie gemacht habe. Bevor ich loslege, möchte ich ein paar detaillierte Systeminformationen einholen und wollte deshalb fragen, ob es eine Ubuntu-Alternative für SiSoft Sandra Lite gibt. Im Prinzip suche ich ein kostenloses Programm, mit dem ich die installierte BIOS-Version und mein Mainboard-Modell herausfinden kann.

Nickel, Robin: Gibt es SiSoft Sandra Lite für Linux? E-Mail vom 23.02.2019.

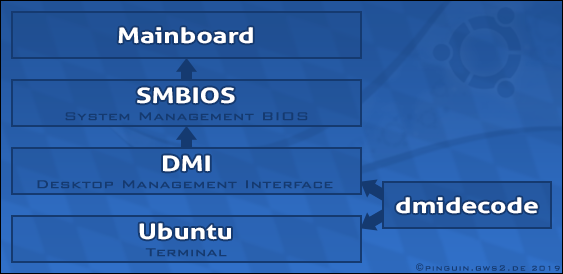

Unter Ubuntu ist es auch ohne eine externe Systemanalysesoftware möglich, sich seine Hardwareinformationen anzeigen zu lassen. Das liegt daran, dass die Linux-Distribution alle Gerätedaten direkt von der Hauptplatine beziehen kann.

Dazu muss das smarte Debian-Derivat lediglich auf das System Management BIOS zugreifen. Diese Firmware scannt und speichert während des Bootvorgangs alle Hardwarekomponenten, die mit dem Mainboard verbunden sind. Im Anschluss daran wird der chaotische Mikrocode vom integrierten Desktop Management Interface aufbereitet, wodurch sich die Geräteinformationen in tabellarischer Form¹ abrufen lassen.

Um die präparierten Systemdaten von der Hardwareabstraktionsschicht abzuholen, ist wiederum eine kleine Transportsoftware vonnöten. Ubuntu-Benutzer sollten hierfür das Kommandozeilenprogramm dmidecode verwenden, da dieses Bordmittel standardmäßig im Linux-Kernel enthalten ist.

Dmidecode reports information about your system’s hardware as described in your system BIOS according to the SMBIOS/DMI standard. This information typically includes system manufacturer, model name, serial number, BIOS version, asset tag as well as a lot of other details.

Arapov, Anton: dmidecode. nongnu.org (03/2019).

Das Backend-Werkzeug dmidecode lässt sich aufrufen, indem der folgende Befehl in ein Terminal-Fenster eingegeben wird:

sudo dmidecode

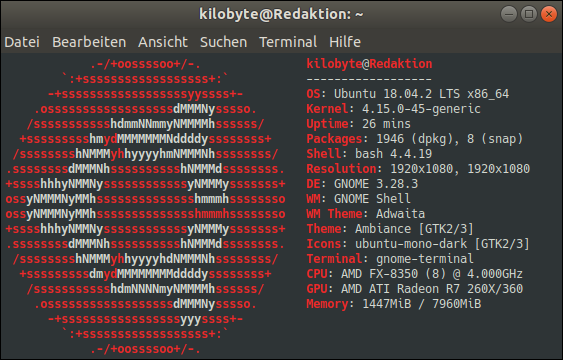

Umgehend danach erscheint eine umfassende Tabelle, in der jede Hardwarekomponente aufgeführt ist. Hingegen wer seine Systeminformationen in einer grafisch aufbereiteten Form benötigt, der kann auf Neofetch zurückgreifen.

Neofetch ist ein kleines Konsolenprogramm, das nur die wichtigsten Systemdaten² darstellt. Ursprünglich wurde die übersichtliche Freeware für ambitionierte Hardwareliebhaber entwickelt, damit diese mit ihrer Computerausstattung in Online-Foren angeben können.

Neofetch shows the information other people want to see.

Araps, Dylan: Neofetch. github.com (03/2019).

Aus diesem Grund werden die ermittelten Rechnerdetails stets von einem imposanten ASCII-Art-Logo präsentiert. Trotz dieser Ablenkung ist das Shell-Skript ein wertvolles Analysetool, das nicht nur Gerätenamen, sondern auch Softwareinformationen bereitstellt.

Des Weiteren lässt sich Neofetch relativ einfach konfigurieren, wodurch die Standardübersicht mit weiteren Parametern³ ergänzt werden kann.

Ein markantes Systemdatenblatt

Szenario: Gestern stellte mich meine 24 Jahre jüngere Ehefrau vor die Wahl: Entweder ich verkaufe meinen Linux-Spiele-Rechner oder sie geht mit unserem Sohn nach Thailand zurück. Natürlich lenkte ich sofort ein. Denn leider fehlen mir die finanziellen Mittel, um eine ähnlich attraktive Sexualpartnerin zu finden. Gleich heute Morgen sah ich mir die Computerinserate bei eBay Kleinanzeigen an, da ich keine Ahnung hatte, wie ich mein liebstes Stück anbieten sollte. Bei meiner Recherche stellte ich fest, dass sich in den Offerten häufig ein Screenshot befand, auf dem das Windows-Systemdatenblatt zu sehen war. Diese Idee gefiel mir, weshalb ich ein solches Accessoire ebenfalls in mein Angebot einbauen wollte. Allerdings ist das hauseigene Ubuntu-Infozentrum nur wenig aussagekräftig. Dementsprechend muss ich auf meinem Gaming-PC erst einmal Neofetch installieren, bevor ich meine Annonce mit einer schicken Hardwareübersicht aufwerten kann.

Dazu öffne ich als Erstes ein Terminal-Fenster. Direkt im Anschluss statte ich meinen APT-Dienst mit der folgenden PPA aus:

sudo add-apt-repository ppa:dawidd0811/neofetch

Als Nächstes lasse ich alle hinterlegten Softwarequellen neu einlesen:

sudo apt-get update

Gleich darauf installiere ich das smarte Kommandozeilenprogramm, indem ich den nachstehenden Befehl eingebe:

sudo apt-get install neofetch

Hinweis: Die oben genannte Repository wird von Dawid Dziurla⁴ betrieben. Das ist ein polnischer Informatiker, der ehrenamtlich als Ubuntu-Tester arbeitet und seit Jahren dafür sorgt, dass seine Depotbenutzer stets die aktuellste Neofetch-Version besitzen.

Die Hardwareübersicht aufrufen

Sofort nachdem das Shell-Skript eingerichtet wurde, kann ich mir meine Systemdaten jederzeit anzeigen lassen. Hierfür muss ich lediglich den Namen des Analysetools in ein Terminal-Fenster eintippen:

neofetch

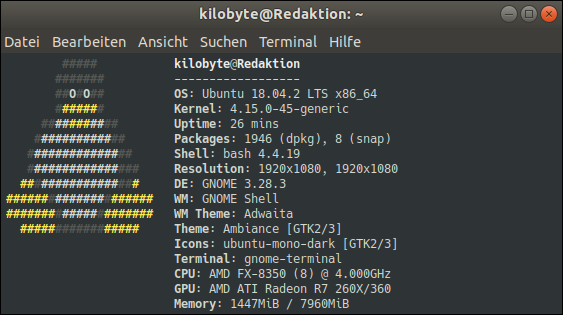

Bei meinem eBay-Angebot möchte ich jedoch besonders hervorheben, dass ich einen Linux-Rechner verkaufe. Dementsprechend ersetze ich das ungeläufige Ubuntu-Logo durch einen Pinguin, indem ich die Geräteinformationen folgendermaßen aufrufe:

neofetch --ascii_distro x

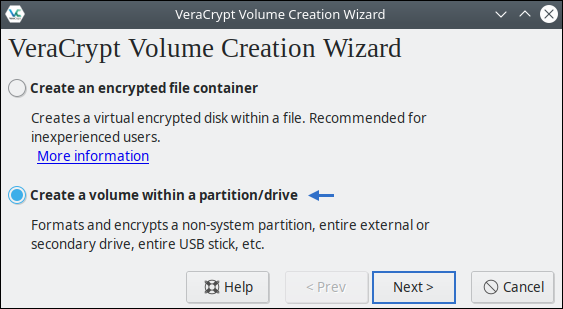

Trotz der ausdrucksvollen ASCII-Grafik ist mir das Systemdatenblatt immer noch nicht aussagekräftig genug. Denn vielleicht möchte ein potenzieller PC-Käufer zusätzlich wissen, wie groß die vorinstallierte Systempartition ist.

Neofetch individuell anpassen

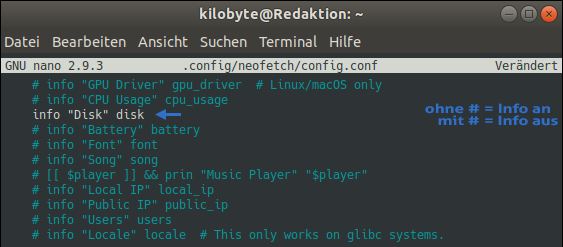

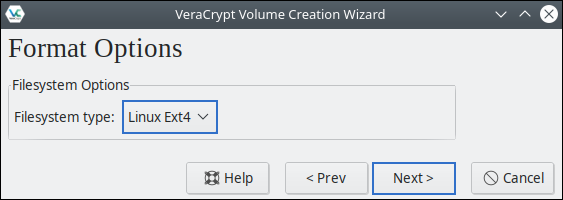

Um die Hardwareübersicht mit weiteren Parametern auszustatten, muss ich mit dem Editor Nano auf die Konfigurationsdatei von Neofetch zugreifen. Also öffne ich ein neues Terminal-Fenster und gebe gleich darauf den folgenden Befehl ein:

sudo nano .config/neofetch/config.conf

Im Anschluss daran fahre ich den Cursor mit den Pfeiltasten so lange nach unten, bis ich den Auswahlpunkt „info „Disk” disk” sehen kann.

Dort angekommen entferne ich die Raute, die sich vor dem Festplatteneintrag befindet, woraufhin die aktivierte Zeile eine andere Schriftfarbe erhält.

- Als Nächstes speichere ich meine Änderung, indem ich die Tastenkombination Strg + O drücke. Hingegen mit Strg + X verlasse ich die Nano-Ansicht wieder.

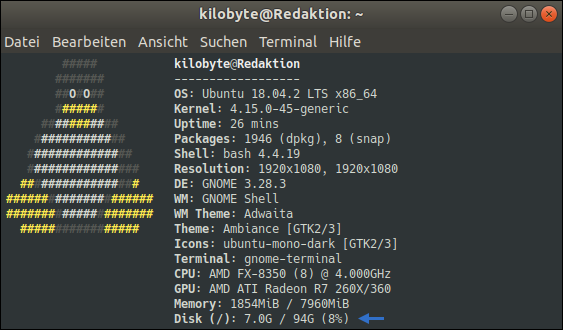

Umgehend danach rufe ich Neofetch auf und stelle fest, dass meine Systempartition ab sofort in der Geräteliste aufgeführt wird.

Bildschirmfoto von der Ubuntu-Konsole

Nachdem ich die Freeware an meine Bedürfnisse angepasst habe, bin ich sehr zufrieden mit meinem Systemdatenblatt. Nun stellt sich nur noch die Frage, wie ich die stilvolle Hardwareübersicht in mein Verkaufsinserat bekomme.

Am einfachsten wäre es wohl, wenn ich einen Screenshot von meinem Terminal-Fenster anfertigen würde. Als Ubuntu-Benutzer benötige ich für dieses Unterfangen keine spezielle Software, sondern muss lediglich Alt zusammen mit der Druck-Taste drücken. Gleich danach befindet sich meine Geräteliste im Ordner „Bilder”. Von dort aus kann ich die Neofetch-Grafik dann direkt bei eBay Kleinanzeigen hochladen.

Verwandte Themen:

DuckDuckGo im Terminal-Fenster benutzen - so geht’s

Systemtemperaturen im Blick behalten - Lüfterdrehzahlen kontrollieren

¹Rouse, Margaret: Definition: DMI. whatis.techtarget.com (03/2019).

²Vollbracht, Uwe: Das Shell-Skript Neofetch 1.8. In: LinuxUser Nr. 12 (2016). S. 8.

³Araps, Dylan: Neofetch. github.com (03/2019).

⁴Canonical Ltd.: Dawid Dziurla. launchpad.net (03/2019).