Am 28. April 2002¹ verlor Deutschland seine digitale Souveränität. Denn seit diesem Tag darf der US-amerikanische Auslandsgeheimdienst NSA² die elektronische Kommunikation von jedem Bundesbürger überwachen. Das ist besonders tragisch, da die transatlantische Sicherheitsbehörde nicht nur Verkehrsdaten, sondern auch heimlich aufgenommene Audio- und Videodateien sammelt. Dabei verfährt die angelsächsische Spionageagentur nach dem Motto: Zuhören, zuschauen, abwarten - weshalb alle erbeuteten Informationen für immer im Utah Data Center gespeichert bleiben.

Das für 1,7 Milliarden Dollar neu gebaute Utah Data Center der NSA [...] beherbergt gigantische Supercomputer, mit denen die gesamte elektronische Kommunikation der Welt in den nächsten hundert Jahren überwacht und gespeichert werden kann.

Aust, Stefan & Thomas Ammann: Digitale Diktatur. Totalüberwachung, Datenmissbrauch, Cyberkrieg. Berlin: Ullstein Buchverlage GmbH 2014.

Im Dezember 2018 mussten die Vertragspartner der UKUSA-Vereinbarung bereits 7.674.575.000 Erdenbürger³ im Auge behalten. Die Beobachtung einer solchen Masse ist möglich, da die IT-Konzerne⁴ im Silicon Valley eng mit der NSA zusammenarbeiten.

- So haben Microsoft und Co. diverse Hintertüren in ihre Produkte eingebaut, damit eine nachrichtendienstliche KI die aktiven Skype-, Google- oder Facebook-Chats⁵ in Echtzeit nach Schlüsselwörtern durchsuchen kann.

Sollte die Überwachungssoftware Alarm schlagen, dann installieren diensthabende Online-Agenten ein Rootkit auf dem Rechner des mutmaßlichen Dissidenten. Dabei nutzen die staatlichen Schnüffler vorsätzlich eingebaute Fehler in Instant-Messaging-Protokollen aus, um das Schadprogramm auf das Zielsystem zu transferieren.

Sie können Dateien verändern, Screenshots anfertigen und weiterleiten, die Webcam oder das Mikrofon einschalten, Kommunikation und Passwörter mitschneiden.

Eckert, Svea: Überwacht und ausgespäht. PRISM, NSA, Facebook & Co. Köln: Lingen Verlag 2014.

Hingegen für gewöhnliche Hacker ist die Übernahme eines Computers ein äußerst schwieriges Unterfangen. Um von außen einen Zugang zu erhalten, müssen Cyberkriminelle eine Fernwartungssoftware bei ihrer Zielperson unterbringen. Das kann jedoch nur gelingen, wenn das potenzielle Opfer eine manipulierte Webseite⁶ besucht oder einen infizierten E-Mail-Anhang öffnet.

Hacker nutzen gerne sogenannte RATs - die Abkürzung steht für Remote Access Trojan -, um die Kontrolle über Ihre Kamera zu erlangen. Der RAT funktioniert wie ein legitimes Remote-Tool, das beispielsweise bei der Fernwartung zum Einsatz kommt.

Schartner, Götz: Vorsicht, Freund liest mit! Wie wir alle seit Jahren ausspioniert werden und wie wir uns wehren können. Kulmbach: Plassen Verlag 2014.

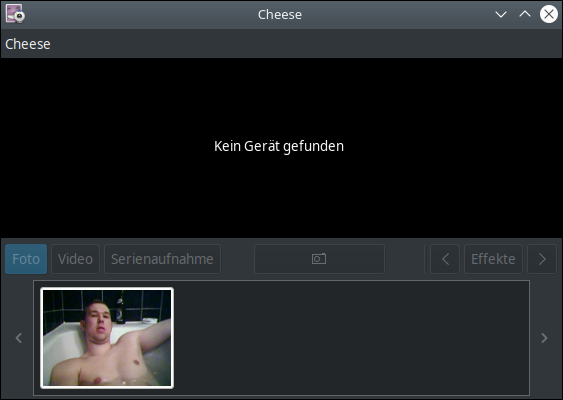

Sogenannte Black-Hats dringen zumeist aus monetären Gründen in private Systeme ein. Sofort nach dem Einbruch überprüfen die Angreifer, ob der gekaperte Rechner über eine Webcam verfügt. Ist das der Fall, dann versuchen die Online-Voyeure, diskreditierendes Videomaterial zu erstellen. Der ausgespähte Benutzer erfährt von seinem unsichtbaren Publikum erst, wenn er mit karriereschädigenden Aufnahmen erpresst wird.

Um eine Veröffentlichung des Videomaterials zu vermeiden, werden die Betroffenen vom Absender aufgefordert, 800$ an eine angegebene Bitcoin-Adresse zu transferieren.

Wannenmacher, Tom: Erpressung: Webcam gehackt und beim Pornogucken gefilmt? mimikama.at (06/2019).

Angesichts der Gefahren sollte eine Kamera nur dann am PC angeschlossen sein, wenn diese für einen Videochat benötigt wird. Das regelmäßige An- und Abstecken ist jedoch nicht immer möglich, da Webcams in mobilen Computern fest verbaut sind. Aus diesem Grund schützen viele Laptop-Benutzer ihre Intimsphäre, indem sie einen Sticker⁷ über die Bildschirmlinse kleben.

Hingegen aufgeklärte Ubuntu-Anwender deaktivieren das Kernel-Modul uvcvideo, um das integrierte Aufnahmegerät dauerhaft abzuschalten. Denn durch diese radikale Maßnahme erhält ein Hacker bei einem Angriff die folgende Fehlermeldung:

webcam_list: Operation failed: A device attached to the system is not functioning.

Mössner, Cedric: Hacken mit Metasploit. youtube.com (06/2019).

Wer seine integrierte Webcam softwareseitig kaltstellt, der schützt nicht nur seine Privatsphäre, sondern tut zudem etwas Gutes für seinen Notebook-Akku. Schließlich ziehen Hardwarekomponenten auch dann Strom, wenn sie sich im Standby-Modus befinden.

Alle Anschlüsse, Module oder auch die Webcam brauchen Strom - auch wenn sie gar nicht benutzt werden.

Komes, Antonio: So läuft Ihr Notebook-Akku länger. In: CHIP Nr. 7 (2019). S. 60.

Es spricht also vieles dafür, den voreingestellten Betriebszustand der Laptop-Kamera zu ändern. Freuen Sie sich deshalb auf die folgende Anleitung, denn darin erfahren Sie, wie Sie die kleine Spionagelinse ein für alle Mal ausknipsen können.

Die Webcam deaktivieren

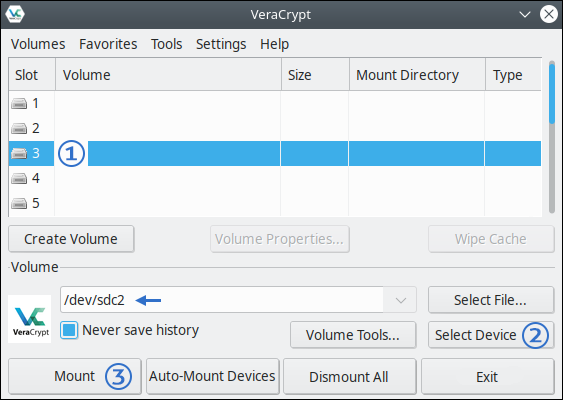

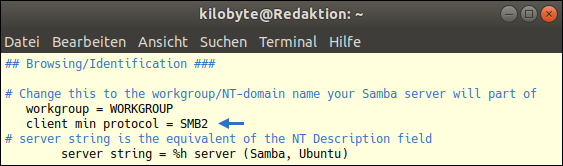

Szenario: Wegen meiner demokratiefeindlichen Einstellung werde ich von den Vollzugsorganen der Bundesrepublik Deutschland beobachtet. Durch die dauerhafte Überwachung meiner Person versucht die Staatsanwaltschaft Potsdam, an diskreditierendes Beweismaterial zu kommen, da sie meinen Führerschein einziehen und meinen Anspruch auf Arbeitslosengeld II widerrufen möchte. Des Weiteren muss ich mich vor Doxing-Angriffen⁸ schützen. Mein soziales Umfeld darf nämlich nicht wissen, dass ich der Travestieszene angehöre, weshalb ich eine lukrative Zielscheibe für Cyberkriminelle bin. Um es meinen Verfolgern so schwer wie möglich zu machen, tausche ich mein Notebook alle vier Wochen aus. Außerdem deaktiviere ich immer die integrierte Webcam, gleich nachdem ich Ubuntu auf meinem neuen Klapprechner installiert habe. Dazu öffne ich als Erstes ein Terminal-Fenster und gebe im Anschluss daran das folgende Kommando ein:

sudo nano /etc/modprobe.d/blacklist.conf

Als Nächstes ergänze ich die geöffnete Konfigurationsdatei, indem ich den Kamerablockbefehl zusammen mit einer Kommentierung eintrage:

# Disable Notebook-Webcam

blacklist uvcvideo

Unmittelbar danach speichere ich meine Eingaben. Hierfür drücke ich zunächst einmal die Tastenkombination Strg + O. Gleich darauf betätige ich den Zeilenschalter, um den Änderungsprozess zu aktivieren.

Zu guter Letzt verlasse ich die Nano-Ansicht mit Strg + X, da ich meinen Computer abschließend neu starten muss:

sudo reboot

Hinweis: Ab sofort darf der Treiber für die integrierte Webcam nicht mehr geladen werden. Dadurch ist es so, als wäre keine Kamera in meinem Laptop verbaut.

Lauschangriffe verhindern

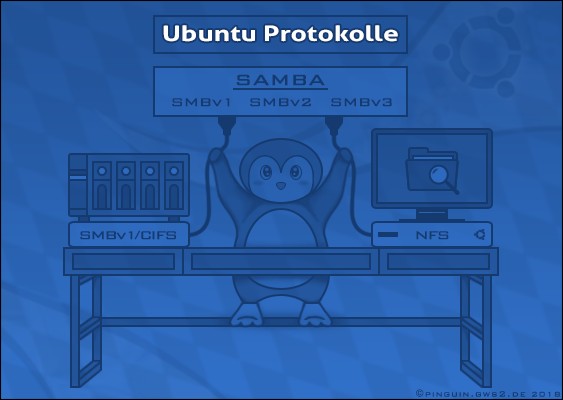

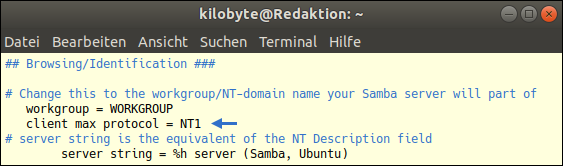

Ein weiteres Sicherheitsrisiko stellt das interne Mikrofon dar, das sich zumeist direkt neben der Notebook-Kamera befindet. Der kleine Schallwandler ist mit keiner Signalleuchte verbunden, weshalb sich nicht erkennen lässt, wann das Aufnahmegerät aktiv ist. Ubuntu-Benutzer können Lauschangriffe boykottieren, indem sie ihre Soundkarte über die Konfigurationsdatei blacklist.conf abschalten.

Zum Anzeigen des Befehls auf den Pfeil klicken!

# Disable Audio-Interface

blacklist snd_hda_intel

Hinweis: Durch diese Maßnahme wird das gesamte Audio-Interface außer Gefecht gesetzt, weshalb die Tonausgabe nach der Mikrofondeaktivierung nicht mehr funktioniert.

In diesem Fall müssen Sie also abwägen: Entweder Ton oder perfekte Privatsphäre. Bei Bedarf könnten Sie immer noch ein USB-Headset (auch mit integriertem Mikrofon) anschließen.

Langner, Christoph: Stummschalten. Privatsphäre wahren: Kleine Tricks mit großer Wirkung. In: LinuxUser Nr. 8 (2018). S. 24.

Verwandte Themen:

Strahlung reduzieren - interne WLAN-Karte deaktivieren

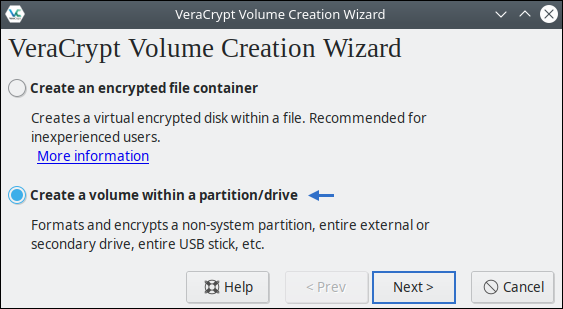

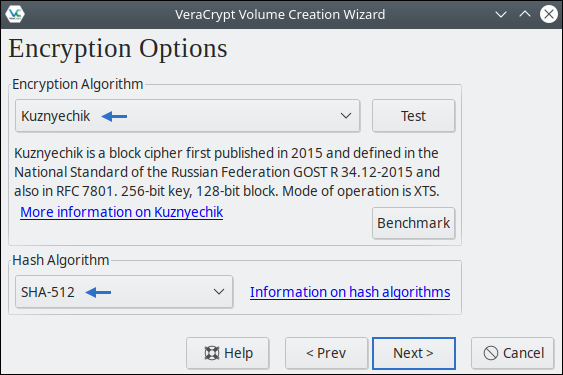

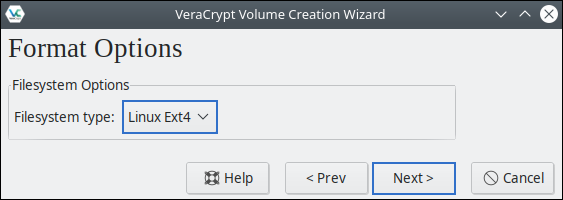

Festplatten mit VeraCrypt verschlüsseln - Datensicherheit erhöhen

¹Fennen, Nicolas: Überwachung: Abkommen zwischen BND und NSA wurde 2002 von Frank-Walter Steinmeier abgesegnet. netzpolitik.org (06/2019).

²Becker, Rainald & Christian H. Schulz: Schattenwelt BND. ARTE-Doku. youtube.com (06/2019).

³Kaiser, Mirko: Zahl des Monats. In: ÖKO-TEST Nr. 2 (2019). S. 101.

⁴Schaar, Peter: Überwachung total. Wie wir in Zukunft unsere Daten schützen. Berlin: Aufbau Verlag 2014.

⁵Höfer, Dirk: Im Dienst der NSA. In: Die Überwacher. Prism, Google, Whistleblower. Berlin: taz Verlag 2015 (= Edition Le Monde diplomatique Nr. 16). S. 12 - 13.

⁶Tepel, Lars: Webcam gehackt - gibt es effektiven Schutz? youtube.com (06/2019).

⁷Kolokythas, Panagiotis: FBI-Chef empfiehlt: Ja, klebt eure Webcams ab! pcwelt.de (06/2019).

⁸Park, Enno: Doxing: Das steckt wirklich hinter dem „Hackerangriff“ auf die Bundesregierung. t3n.de (06/2019).